조석 한국수력원자력(한수원) 사장은 28일 “현재도 원전에 대한 사이버 공격이 계속되고 있다”고 밝혔다.

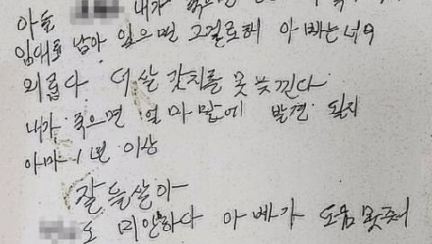

조 사장은 이날 서울 삼성동 한수원 서울지사에서 기자간담회를 열어 “지난 9일 (자칭 ‘원전반대그룹’에 의한) 악성코드 e메일 공격 이후 한수원 내부 업무망에 침투하려는 시도가 그 전보다 많아졌다”며 “공격자가 쓴 글에 ‘성동격서’란 표현이 있는데 자료 추가 유출과 원전 파괴 협박을 해놓고 (실제로는) 일상 업무망을 공격하는 듯하다”고 말했다. 조 사장은 이어 “원전 제어망은 외부망이나 내부 업무망과 분리된 단독 폐쇄망으로 사이버 공격이 원천적으로 불가능하다”며 원전 안전에 이상이 없음을 거듭 강조했다. 한수원 자체 조사 결과 유출된 자료는 12종 117건으로 집계됐다.

이와 관련해 서울중앙지검 개인정보범죄 정부합동수사단(단장 이정수)은 이날 “지난 9일 오전 5시부터 오후 3시쯤까지 악성코드가 담긴 e메일 5980건이 한수원으로 발송됐다”며 “한수원 직원의 3분의 1 이상인 3571명이 (1~2통씩의) 감염 e메일을 받았다”고 밝혔다. 대검과 안랩이 e메일에 첨부된 악성코드들을 교차분석한 결과 여기엔 설정 시각에 디스크 자체를 파괴하는 ‘시한폭탄’ 기능이 있었던 사실도 확인했다.

합수단에 따르면 이들 악성코드는 ▶파일 파괴 ▶네트워크 패킷 발생 ▶디스크 파괴 등 세 가지 기능을 갖고 있다. 이 중 PC에 저장된 문서 등을 파괴하는 기능과 네트워크 패킷(대량의 데이터)을 발생시켜 시스템에 과부하가 걸려 다운되도록 하는 기능은 첨부파일을 여는 즉시 작동되도록 설정됐다. 이를 통해 감염 컴퓨터와 망으로 연결된 시스템 전체 다운을 노린 것으로 합수단을 파악했다. 반면 ‘포맷’에 준하는 디스크 파괴 기능은 메일 발송 다음날인 10일 오전 11시에 일제히 작동하도록 설정돼 있었다고 한다. 이 같은 방식은 북한의 사이버 공격 유형과 유사하다는 지적이 나온다. 북한 정찰총국 소행으로 결론 내려진 지난해 3·20 사이버테러 때도 이미 악성코드에 감염된 PC들이 당일 오후 2시에 일제히 마비됐다.

세종=이태경 기자, 노진호 기자